افزایش امنیت در میکروتیک

502

آسیب پذیری CVE-2020-1472 که با نام Zerologon نیز شناخته می شود، در پروتکل Netlogon ویندوز کشف شده است. هکرها به کمک این آسیب پذیری می توانند کنترل دامین کنترلرها (Domain Controllers) را در دست بگیرند.

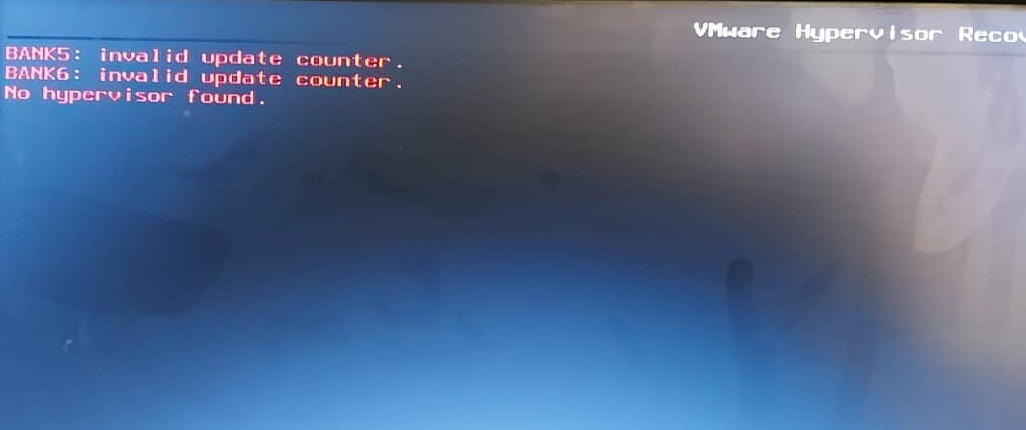

مشترکین سرورهای مجازی و اختصاصی که از ویندوز استفاده می کنند می بایست هر چه سریعتر با نصب بروزرسانی های امنیتی روی سیستمهای خود، آسیب پذیریهای CVE-2018-13379 و CVE-2020-1472 را برطرف کنند. این آسیب پذیری همچنین امکان استفاده از دیگر آسیب پذیری در ESXi را فراهم کرده بنابراین دسترسی به ESXi سرور را حتماً پرایوت کرده و یا در قسمت فایروال ESXi دسترسی به پورت ۸۰ و ۴۴۳ را به آیپی مبدا خود محدود کنید. مشتریان سرویس کولوکیشن در نظر داشته باشند این آسیبپذیری UEFI سرور را آلوده می کند و از طریق آن فریم ور هارد و … آلوده میشود. برای جلوگیری از این اتفاق باید Firmware سرور به آخرین نسخه بروزرسانی شود و Secure Boot نیز در تنظیمات UEFI سرورهای HP فعال شود.

پیرو توصیه های مرکز مدیریت راهبری افتا، لازم است برای پیشگیری و مقابله با اینگونه حملات، موارد ذیل در اسرع وقت اجرایی شوند:

۱- با توجه به گسترش بسیاری از باج افزارها از طریق AD، لازم است پسورد کلیه کاربران Admin سرویس AD، در بازه های زمانی کوتاه عوض شود.

۲- اسکریپتهای اجرایی در policy چک شده و موارد غیر متعارف پاک شوند.

۳- در صورت وجود شک در مورد امنسازی سرویس AD روی سرور اصلی و Additional، لازم است سرویس از ابتدا بر روی سرور دیگر راه اندازی گردد.

۴- از عدم وجود هر نوع آلودگی بدافزاری بر روی سرور AD اطمینان حاصل شود.

۵- در صورت استفاده از سرویس exchange در سازمان، از بهروز بودن آن، آنتی ویروس و آنتی اسپم آن اطمینان حاصل شود.

۶- از کلیه سرویسها و اطلاعات حیاتی پشتیبان تهیه شود و فایلهای پشتیبان خارج از شبکه نگهداری شوند.

۷- پسورد کلیه کاربران طی بازههای زمانی حداکثر ۳ ماهه عوض شود.

۸- از بهروز بودن سرویسهای لبه شبکه اطمینان حاصل شود.

۹- دسترسی از راه دور RDP به کلیه سرورها و کلاینتها، تا حد امکان غیرفعال و محدود گردد.

۱۰- در صورت مشاهده اولین شواهد، بلافاصله سرور AD از شبکه جدا شود.

۱۱- شواهد آلودگی بلافاصله با این مرکز در میان گذاشته شود.

Thursday, October 15, 2020